Original: VPNs, proxies and privacy. (translation draft)

In unserer Serie über Datenschutz und Sicherheit befassen wir uns mit echten VPNs, sicheren und anonymisierenden Web-Proxies, Browser-VPNs und erklären, worauf Sie bei einem VPN-Service achten müssen.

TEAMBOLG BLOG

Veröffentlicht am 17.04.2018 von Tarquin Wilton-Jones

—- Cover Bild —-

Normalerweise wird eine Verbindung zwischen Ihrem Browser und einer Website von Ihrem Browser zu Ihrem Computer, von Ihrem Computer zu Ihrem WiFi oder Heimnetzwerk (falls vorhanden), von Ihrem Heimnetzwerk zu Ihrem Internet Service Provider (ISP), von Ihrem ISP zu den nationalen Internet-Betreibern Ihres Landes, von den nationalen Internet-Betreibern Ihres Landes zu den nationalen Internet-Betreibern der Website, von den nationalen Internet-Betreibern des Landes der Website zu den Hosting-Providern der Website übertragen.

Das sind viele Schritte! In der Tat, der Verkehr kann auch auf dem Weg über andere Länder laufen, je nachdem, wo in der Welt Sie und die Website sich befinden.

Kein Anspruch auf Privatsphäre bei unsicheren Verbindungen

Bei einer unsicheren Verbindung kann jeder, der einen Teil dieser Verbindung kontrolliert oder teilt, die Daten sehen, die über die Verbindung gesendet wurden – sei es jemand anderes auf Ihrem Computer, Ihrem Netzwerk, Ihrem ISP, den Betreibern der verschiedenen Bereiche des Internets unterwegs, Ihrer Regierung und den Regierungen aller Länder unterwegs, dem Hosting-Provider oder jedem anderen, der eine Website auf demselben Host besitzt.

Es ist alles sichtbar.

Daten, die über sichere Verbindungen gesendet werden

Wenn eine Website eine sichere Verbindung anbietet (HTTPS-URLs mit gültigen Zertifikaten und hochwertiger Verschlüsselung) und Sie diese nutzen, können die über die Verbindung gesendeten Daten nur von Ihrem Browser und der Website eingesehen werden.

Moment, ist es wirklich so einfach?

Nicht wirklich. Um die Verbindung herzustellen, muss der Browser die IP-Adresse der Website über einen DNS-Dienst abfragen, der normalerweise von Ihrem ISP bereitgestellt wird. Er verwendet dann diese IP-Adresse, um die Verbindung herzustellen. Das bedeutet, dass jeder, der die Verbindung überwacht, die Domain der Website in einer DNS-Anfrage sieht und somit herausfinden kann, zu welcher Website Sie Verbindung aufnehmen, selbst wenn er nicht sehen kann, was gesendet wird.

Selbst wenn Sie in der Lage sind, einen sicheren DNS-Dienst zu verwenden, kann jeder, der die Verbindung überwacht, sehen, mit welcher IP-Adresse er verbunden ist und mit einem Reverse-DNS-Lookup herausfinden, welche Website Sie besuchen.

VPNs

Wenn Leute ein VPN zum Browsen benutzen, ist es normalerweise, weil sie eines von zwei sehr unterschiedlichen Dingen tun wollen:

- Ihre Netzwerkkommunikation vor anderen Benutzern ihres lokalen Netzwerks, ihrem ISP oder einer unterdrückenden Behörde zu verstecken.

- Ihre IP-Adresse aus Datenschutzgründen vor der Website verstecken, oder einfach nur um auf eine Website zuzugreifen, die den Zugang zu Verbindungen aus bestimmten Ländern blockiert.

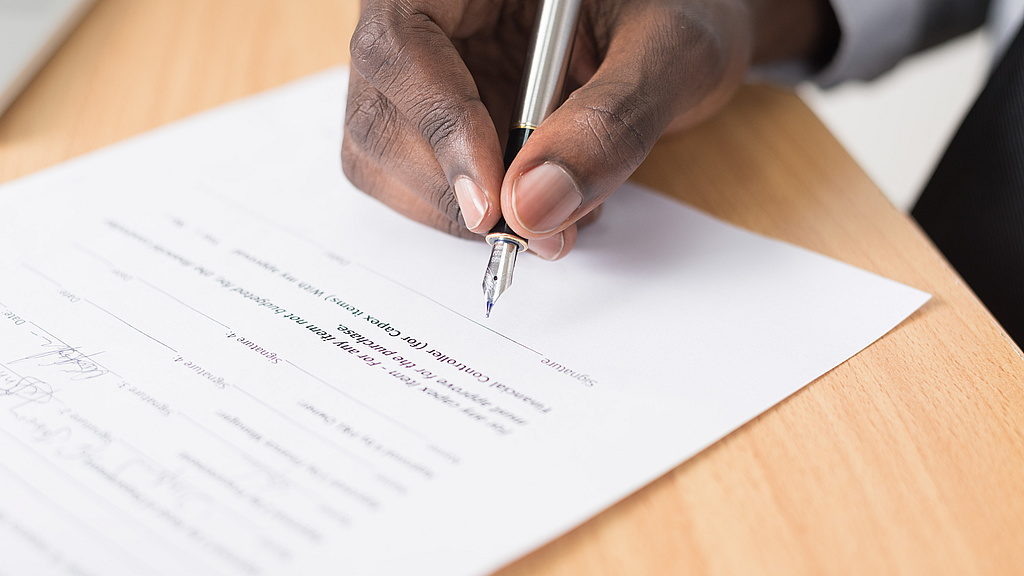

— BILD 1 —

In ihrer reinsten Form bieten VPNs eine Möglichkeit, Ihren Computer sicher mit einem anderen Netzwerk zu verbinden, z. B. dem Arbeitsnetzwerk Ihres Arbeitgebers. Wenn Ihr Computer versucht, Daten über das Netzwerk zu senden, verschlüsselt ein VPN-Dienst auf Ihrem Computer die Daten und sendet sie über das Internet an den Ziel-VPN-Server, der sich in dem Netzwerk befindet, mit dem Sie sich verbinden möchten. Es entschlüsselt den Netzwerkverkehr und sendet ihn über das Zielnetzwerk, als ob Ihr Computer es selbst getan hätte. Die Antworten aus dem Netzwerk werden auf die gleiche Weise an Ihren Computer zurückgesendet.

Jeder, der einen anderen Teil der Verbindung auf dem Weg überwacht, kann nicht sehen, was gesendet wurde oder mit welchem Computer im Zielnetzwerk Ihr Computer verbunden war.

Klingt gut, aber ist es das, was die meisten VPN-Dienste tatsächlich tun? Die Antwort ist “Nein”. Hier kommen die Proxies ins Spiel.

Proxy-Dienste erklärt

Ein Proxy ist ein Dienst, der Anfragen an Websites im Namen Ihres Computers stellt. Der Browser ist so eingestellt, dass er sich über den Proxy verbindet. Wenn der Browser beginnt, eine Website zu laden, verbindet er sich mit dem Proxy auf die gleiche grundlegende Weise, wie er sich mit einer Website verbinden würde, und stellt seine Anfrage. Der Proxy stellt dann die Anfrage an die Website im Namen des Browsers, und wenn die Website antwortet, sendet er die Antwort an den Browser zurück.

Dies mag den Vorteil bieten, dass die Website Ihre IP-Adresse nicht sehen kann (was die zweite Gruppe von Nutzern anspricht), aber ein normaler Proxy wird Ihre IP-Adresse über den X-Forwarded-For-Header an die Website senden. Schließlich wollen die Proxy-Besitzer nicht beschuldigt werden, wenn Sie versuchen, eine Website anzugreifen – so wissen die Website-Besitzer, dass es sich tatsächlich um einen Angriff von Ihrer IP-Adresse handelt.

Natürlich können Sie auch versuchen, einen gefälschten X-Forwarded-For-Header zu Ihren Anfragen hinzuzufügen, um zu versuchen, jemand anderem die Schuld zuzuweisen, aber Websites können eine Liste bekannter und vertrauenswürdiger Proxy-Adressen verwenden, um festzustellen, ob Ihr X-Forwarded-For-Header möglicherweise gefälscht ist.

Die meisten Proxies, so genannte HTTPS-Proxies, können ebenfalls sichere Verbindungen direkt an die Website weiterleiten, da sie diese ohne die Zertifikate der Website nicht entschlüsseln können. Dies ermöglicht die Nutzung von HTTPS-Websites über einen Proxy.

Ein Proxy kann auch versuchen, die Verbindung zu entschlüsseln, aber dazu muss er dem Browser ein falsches Zertifikat – sein eigenes Root-Zertifikat – vorlegen, das der Browser als nicht vertrauenswürdig erkennt und deshalb eine Fehlermeldung anzeigt, um Sie vor dem Abfangen zu schützen. Dies wird manchmal zum Debuggen von Websites verwendet. Dabei muss die Person, die den Test durchführt, das Zertifikat des Proxys akzeptieren. Dies wird manchmal auch von Antivirenprodukten durchgeführt, damit sie die Verbindung scannen können.

Sichere Web-Proxies

Sichere Web-Proxies ermöglichen eine sichere Verbindung zum Proxy, auch wenn die zu verbindende Website eine HTTP-Verbindung (oder eine unsichere HTTPS-Verbindung) verwendet. Dies hat den Vorteil, dass andere Benutzer Ihres lokalen Netzwerks die Netzwerkdaten nicht sehen können (was die erste Gruppe von Benutzern anspricht). Sie können sehen, dass Sie sich mit einem sicheren Web-Proxy verbinden (obwohl die Verbindung wirklich nur wie eine sichere Website-Verbindung aussieht), aber sie können nicht sehen, welche Daten über diese Verbindung gesendet werden. Natürlich kann die Website immer noch den X-Forwarded-For-Header sehen, so dass sie immer noch Ihre IP-Adresse kennt (unerwünscht für die zweite Gruppe von Benutzern).

Um vertrauenswürdig zu sein, verwendet ein sicherer Web-Proxy auch Zertifikate zum Nachweis seiner Identität, so dass Sie wissen können, dass Sie sich mit dem richtigen sicheren Web-Proxy verbinden – andernfalls könnte jemand Ihre Proxy-Verbindung abfangen und einen gefälschten sicheren Web-Proxy präsentieren, so dass er Ihre Verbindung zu ihm überwachen kann.

Anonymisierende Proxies

Ein anonymisierender Proxy ist im Grunde nur ein Proxy oder ein sicherer Web-Proxy, der den X-Forwarded-For-Header bei der Verbindung zu Webseiten nicht sendet. Dies bedeutet, dass die Website Ihre IP-Adresse nicht sehen kann, wodurch Sie für die Website anonym bleiben (was für die zweite Gruppe von Nutzern attraktiv ist).

Einige Dienste bieten auch die Möglichkeit, die Seite abzufangen, um JavaScript und andere unerwünschte Inhalte zu entfernen, aber das bedeutet, dass Sie auch den Proxy-Besitzer mit allen Anmeldungen versorgen müssen, und der Proxy-Besitzer kann sehen, was Sie tun, auch auf sicheren Websites. Es tauscht nur ein Datenschutzrisiko gegen ein anderes aus.

Es scheint, dass ein anonymisierender sicherer Web-Proxy beide Fälle auf einmal lösen würde, aber es ist nicht so einfach, und es gibt viele andere Dinge zu beachten, z.B. wie Ihr Netzwerk und Ihr Computer eingerichtet sind. Ihr Computer kann auch DNS-Anfragen senden, wenn Sie eine Verbindung zu einer Website herstellen, CRL- und OCSP-Anfragen, wenn Sie Website-Zertifikate verwenden (wenn CRLSet nicht verfügbar ist), und der Browser kann auch andere Anfragen senden, z. B. Anfragen zum Schutz vor Malware oder Miniaturansichten. Hier kann ein VPN besser sein (aber es ist wichtig zu beachten, dass die meisten es nicht sind).

Es bedeutet auch, dass der Proxy-Dienst die Schuld zugewiesen bekommt, wenn ein Benutzer den Proxy benutzt, um einen Angriff zu starten. Um dies zu vermeiden, können die Proxy-Besitzer Verbindungen drosseln oder Logins verlangen und Protokolle der Verbindungen führen, so dass die richtige Person zur Verantwortung gezogen werden kann. Dies widerspricht dem Zweck für jeden, der versucht, den Proxy zum Schutz der Privatsphäre zu nutzen.

Worauf Sie bei einem VPN-Dienst achten sollten

In den meisten Fällen sind VPN-Dienste nichts anderes als ein anonymisierender, sicherer Web-Proxy mit der Bezeichnung “VPN”. Sie behaupten oft, dass sie “sichere Website-Verbindungen” oder “Ihre Website-Verbindungen verschlüsseln”. Beides stimmt nicht, aber viele Unternehmen greifen auf solche Formulierungen zurück, um mit der Konkurrenz Schritt zu halten. Ein solcher VPN-Dienst kann unmöglich eine Verbindung zu einer Website sichern, da er nur einen Teil dieser Verbindung kontrolliert.

—- BILD 2 —-

Mit anderen Worten, das VPN wird nicht als reines VPN verwendet, sondern als Proxy. Während die Verbindung zwischen Ihrem Browser und dem VPN-Server sicher verläuft, muss er das Netzwerk des VPN-Servers verlassen und ins Internet zurückkehren, um eine Verbindung zur Website herzustellen. Die Verbindung zur Website ist genauso unsicher (oder sicher, wenn sie HTTPS verwendet) wie immer. Die Verbindung konnte in der zweiten Hälfte der Fahrt noch abgefangen werden. Alles, was das VPN in diesem Fall tun kann, ist, ein wenig Privatsphäre über einen Teil der Verbindung hinzuzufügen.

Verbesserung der Privatsphäre

Wenn wir über VPNs sprechen, müssen wir uns dringend von der Verwendung von “Secure” verabschieden und über die Verbesserung der Privatsphäre sprechen, denn das ist es, was ein sicherer Web-Proxy oder VPN-as-a-Proxy tatsächlich tut.

Theoretisch müsste ein VPN-as-a-Proxy nicht anonymisiert sein, aber in der Praxis sind es fast alle.

Der größte Unterschied zwischen einem sicheren Web-Proxy und einem VPN-as-a-Proxy besteht darin, dass das VPN – bei Verwendung eines geeigneten VPN-Dienstes auf dem Computer – den gesamten relevanten Datenverkehr erfassen kann, nicht nur den vom Browser initiierten Datenverkehr. Ein VPN kann auch DNS, OCSP, CRL und jeden anderen vom Browser erzeugten Streuverkehr erfassen, der sich nicht auf die Verbindung zur Website selbst bezieht (z. B. Malware-Schutzprüfungen). In einigen Fällen kann der Browser die Anzahl dieser Anfragen reduzieren, wenn er einen sicheren Web-Proxy verwendet, z.B. wenn er eigene DNS-Anfragen stellt, aber es gibt immer noch Fälle, die nicht auf allen Systemen zuverlässig erfasst werden können. Daher ist ein VPN-as-a-Proxy besser als ein sicherer Web-Proxy, der vorgibt, ein VPN zu sein.

Darüber hinaus geht es bei sicheren (HTTPS) Verbindungen um viel mehr als nur um Verschlüsselung. Sie versichern auch, dass die Verbindung zu einer Website geht, die ein vertrauenswürdiges Zertifikat besitzt, das beweist, dass niemand die Verbindung abgefangen und eine gefälschte Kopie der Website vorgelegt hat. Ein VPN kann das nicht ändern, und es kann keine unsichere Verbindung in eine sichere Verbindung verwandeln. Ohne das Zertifikatshandling ist auch eine vollständig verschlüsselte Verbindung nicht sicher.

Browser-VPNs

Wenn eine Browser-Anwendung eine Funktion oder eine Erweiterung anbietet, die behauptet, ein VPN zu sein, das nur für diese einzelne Anwendung funktioniert, ist es ein gutes Zeichen, dass es sich nicht um ein VPN, sondern um einen anonymisierenden sicheren Web-Proxy handelt. Das macht es nicht schlecht, es bedeutet nur, dass es wahrscheinlich Einschränkungen gibt, die es daran hindern, den gesamten Datenverkehr, der mit der Verbindung zusammenhängt, zu erfassen. Es kann keinen DNS-Verkehr erfassen (aber in einigen Fällen kann es, abhängig von der Implementierung). Es darf keine vom System durchgeführten Prüfungen zum Sperren von Zertifikaten erfassen. Das bedeutet, dass es zwar den größten Teil des Datenverkehrs verbergen kann, aber dennoch kleine Informationsbits an dem Proxy vorbeikommen können, und jemand, der den Netzwerkverkehr von Ihrem Computer aus überwacht, könnte immer noch in der Lage sein, herauszufinden, welche Websites Sie besuchen – eine wichtige Überlegung zum Datenschutz, wenn Sie zur ersten Gruppe von Benutzern gehören.

Ein VPN-as-a-Proxy ist in diesem Fall viel besser, da er den gesamten Datenverkehr vom Computer erfasst. Dies bedeutet, dass Sie nicht die gleiche Wahl haben; entweder der gesamte Datenverkehr aus allen Anwendungen läuft über das VPN, oder nichts. Sie können nicht nur den Datenverkehr einer einzelnen Anwendung über das VPN laufen lassen.

Jedoch können sowohl ein anonymisierender VPN-as-a-Proxy als auch ein anonymisierender sicherer Web-Proxies Ihre IP-Adresse effektiv vor der Website verstecken, so dass die zweite Gruppe von Benutzern gut abgedeckt werden kann.

Weitere Tipps

- Deaktivieren Sie alle Plugins, die Ihre IP-Adresse auf andere Weise preisgeben könnten.

- Deaktivieren Sie in Vivaldi die Übertragung Ihrer lokalen IP-Adresse per WebRTC (Einstellungen – Privatsphäre – WebRTC IP-Verhalten – Übertrage IP für bessere WebRTC-Leistung).

- Verwenden Sie ein sauberes Profil oder einen privaten Browsermodus, um vorhandene Cookies oder Cache-Dateien, die zur Identifizierung verwendet werden können, zu entfernen.

Bleiben Sie dran für weitere Tipps in unserer Serie zum Thema Datenschutz und Sicherheit.

Rechtliche Hinweise

Original Artikel und Diskussion: VPNs, proxies and privacy.

Dies ist eine inoffizielle Übersetzung auf freiwilliger Basis und ist nicht autorisiert oder geprüft von dem Unternehmen Vivaldi. Alle in der Übersetzung eventuell enthaltenen Fehler sind meine eigenen. Falls Ihnen Fehler auffallen, schreiben Sie bitte einen Kommentar unter diesem Blog Post.